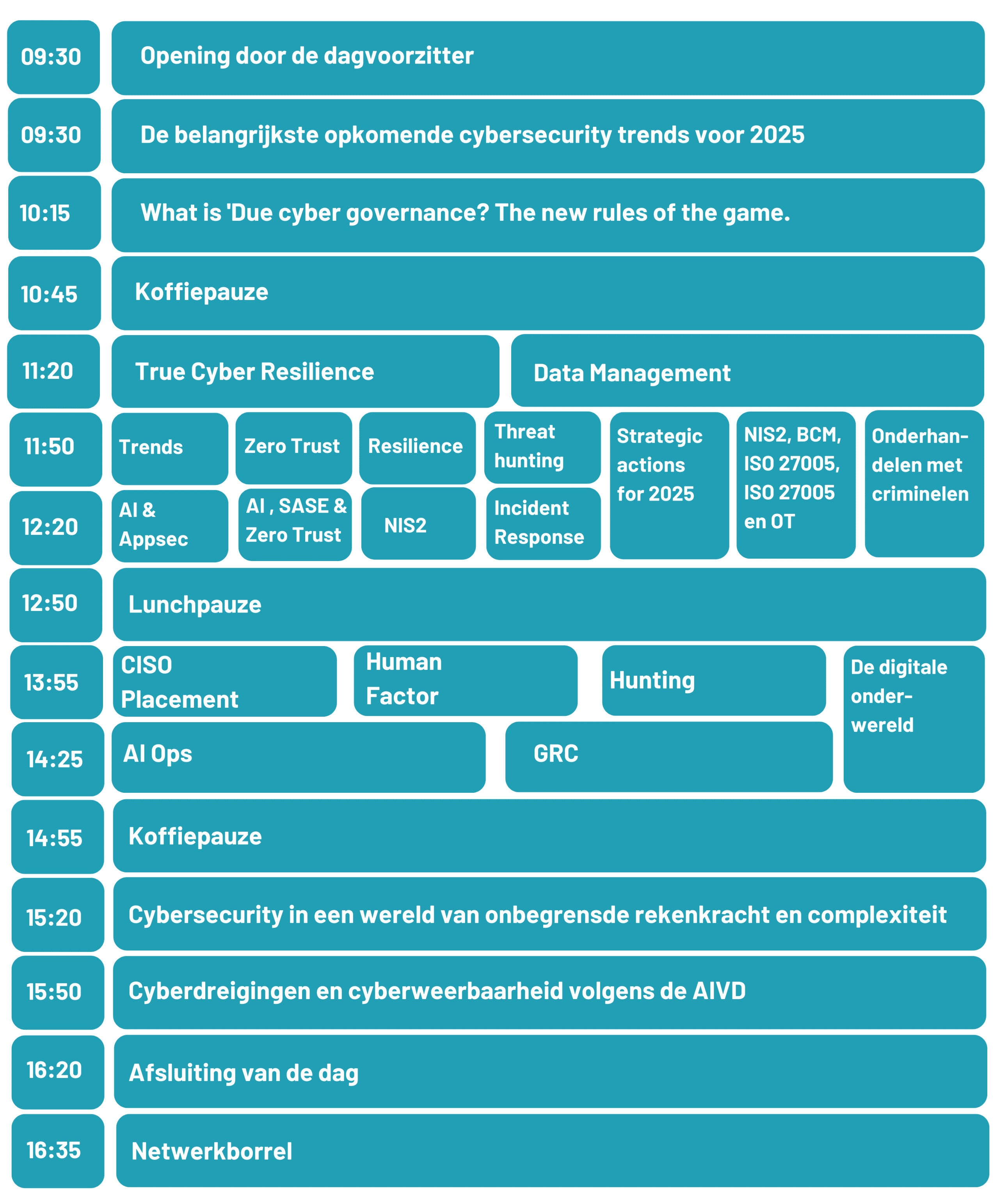

Dit was het programma van de vorige editie

Ontvangst en registratie

We heten je van harte welkom in ‘t Spant! Bussum. De koffie en thee staat al klaar.

Martijn Hoogesteger

Digitaal Rechercheur van Tv-programma HUNTED en CTO bij S-RM

Opening door de dagvoorzitter

Martijn Hoogesteger | Dagvoorzitter Cyber Security Experience en Digitaal rechercheur van tv-programma HUNTED

Bekend o.a. als Digitaal Rechercheur van TV-programma Hunted waar hij voortvluchtigen opspoort in Nederland, zal Martijn ons nu door de dag heen leiden.

Keynotes

Madelein van der Hout

Senior Analyst van Forrester Research B.V.

Forrester Research: de belangrijkste opkomende Cybersecurity Trends voor 2025

Madelein van der Hout, Senior Analyst bij Forrester Research B.V.

Madelein van der Hout presenteert de voorspellingen voor cybersecurity in 2025 die Forrester heeft een samenvatting samengesteld. Krijg inzicht in de belangrijkste aandachtspunten in trends en beveiligingen volgens analisten en industrie-experts voor het komende jaar.

Forrester’s onderzoeken helpen organisaties om zich voor te bereiden op deze opkomende trends en bedreigingen, zodat zij effectief kunnen plannen en hun cybersecuritystrategieën kunnen versterken in 2025.

Prof. Lokke Moerel

Hoogleraar Global ICT Law en Raadslid Cyber Security Raad

What is ‘due’ cyber governance? The new rules of the game.

Prof. Lokke Moerel, Hoogleraar Global ICT Law van Tilburg University

Cyber risk is steadily reported to be in the top 3 of critical business risks, but research shows that most companies do not have a proper cyber governance and that their boards lack the cyber expertise to perform due oversight. Regulators around the world are responding by issuing specific requirements as to due cyber governance including requirements as to board oversight, the role & position of CISOs and Board’s cybersecurity knowledge and expertise. These regulations also include provisions involving individual personal accountability and liability of board members. In this session we look at what the new NIS2 and DORA requirements mean for boards and their CISOs, and how they need to step up their game to meet the new regulatory standards. We discuss what constitutes proper cyber governance and how this impacts the current role & position of CISO’s.

OCHTENDPAUZE MET 1-OP-1 GESPREKKEN OP HET NETWERKPLEIN

Verse koffie, thee en een versnapering staan klaar. En de eerste 1-op-1 gesprekken vinden plaats.

Break-outsessie ronde 1

Darren Thomson

Cybersecurity Executive, VP & CTO van Commvault

The Evolving Threat Landscape & The Need For True Cyber Resilience

Darren Thomson, Cybersecurity Executive, VP & CTO van Commvault

As the security threat landscape evolves and is fundamentally changed by AI, Cloud Computing, Software Supply Chains and other dynamics, it is time to recognise that IT security alone is not enough to protect our business. The convergence of data protection and security enables true Cyber Resilience. In this session, Darren will describe practical ways to enable maturity in Cyber Resilience.

Wilfred van der Linde

Senior Solution Engineer van Cribl Netherlands B.V.

Break-outsessie: Optimize your Data Management Strategy - How to build a Security Data Engine

Wilfred van der Linde, Senior Solution Engineer van Cribl Netherlands B.V.

According to IDC, data volumes are growing at 28% CAGR, so in just three years, the total amount of data will double! How are your teams and security tools able to continue collecting, processing, routing, and analysing this data at scale without compromising quality or increasing cost?

Join this session to learn how to build an effective data management strategy:

- Create efficiencies with your security data, tools, and budget

- Enhance threat hunting with federated search-in-place queries on any data, in any format, and in any repository

- Collect and manage security data on your terms

- Eliminate vendor lock-in to create choice and flexibility

Break-out sessie ronde 2

Tony Fergusson

CISO EMEA van Zscaler

Breaking through inertia: Embarking on the Zero Trust journey

Tony Fergusson, CISO EMEA van Zscaler

In the face of sophisticated cyber threats and the growing complexity of the IT landscape, traditional security models are no longer sufficient. Zero Trust offers a transformative approach to cybersecurity, but many organisations struggle with inertia, hindering their adoption. We will demystify Zero Trust principles, showing why it is more than just hype, explore common roadblocks like legacy systems and cultural resistance, providing actionable strategies to initiate your Zero Trust journey. Through real-world examples, attendees will gain insights into overcoming challenges and achieving key milestones. Join us to break free from inertia, navigate the complexities of Zero Trust and secure your digital future.

Trevor Dearing

Industry Solutions Marketing Director van Illumio

Zero Trust and Segmentation: improving Cyber Resilience

Trevor Dearing, Industry Solutions Marketing Director van Illumio

As we transform our business models to deliver more agile services the increasing threat of ransomware can potentially disrupt those services causing an impact on society. While we can continue to spend more money or traditional security approaches a shift in thinking to Zero Trust will be more effective and save money. In this workshop, we will address the following topics:

- How to identify and define risk

- How to reduce the attack surface

- How to prevent the spread of breaches

- How to contain a ransomware attack

- How to respond and restore services during an attack

Bas van Erk

Director Benelux & Nordics van SoSafe

Pierre Noel

CISO van Le Collectionist

The Cybercrime Trends To Watch Out For

Bas van Erk, Director Benelux & Nordics van SoSafe & Pierre Noel CISO van Le Collectionist

AI changed everything last year. Now, the real battle begins: Who will harness the power of new technologies and the psychology of human behavior more effectively – us or the cybercriminals?

In our talk, we’ll break down the top cybercrime trends to watch so you can stay ahead of the curve with your security team and protect your organisation from attacks. We’ll explore the ever-increasing involvement of AI in cyberattacks, which is changing the game for everyone involved. We’ll look at the double-edged sword of emerging technologies like 5G and quantum computing. We’ll also talk about the rise of hacktivism and the role of cyberattacks in global political tensions, and the evolution of phishing attacks into more complex, multi-channel threats.

Key takeaways of the session:

- Understand how AI is both a tool for cyber defense and a weapon for cybercriminals, reshaping the landscape of cyberattacks

- Discover why the human factor remains a crucial line of defense in today’s cyber threat landscape, even as technologies advance

- Learn how cybercrime is becoming increasingly professionalized, with organized groups using business-like models to target organisations

Burak Agca

Senior Sales Engineer – Benelux at Crowdstrike

Threat hunting insights to outsmart modern adversaries

Burak Agca, Senior Sales Engineer – Benelux van Crowdstrike

The CrowdStrike 2024 Threat Hunting Report unveils the latest tactics of the 245+ adversaries we actively track. This year’s report shows how modern adversaries continue to evolve as they emulate legitimate user behavior — with 86% of hands-on keyboard attacks by eCrime actors seeking financial gain. They are also expanding their reach to execute cross-domain attacks across clouds, identities, and endpoints.

Join this session and learn the tradecraft of Punk Spider, Famous Chollima and Cozy Bear and how to stop them.

Know them. Find them. Stop them.

Roundtables

Madelein van der Hout

Senior Analyst van Forrester Research B.V.

Round Table: Strategic Actions to Take for 2025

Madelein van der Hout, Senior Analyst, Forrester Research B.V.

Hoe kunt u als organisatie anticiperen op de toekomstige ontwikkelingen in cybersecurity? Tijdens deze interactieve sessie, die perfect aansluit op de ochtend-keynote, bespreekt Madelein van der Hout strategische stappen die uw organisatie kan nemen richting 2025.

Deze sessie biedt u:

- Inzicht in toekomstige cybersecurity-trends

- Strategische acties om uw organisatie voor te bereiden

- Uitwisseling van ideeën met andere security-leiders

Er zijn slechts 12 plekken beschikbaar, dus meld u snel aan!

Martijn Hoogesteger

Digitaal Rechercheur van Tv-programma HUNTED en CTO bij S-RM

Interactieve sessie: De eerste 24 uur na de hack/ onderhandelen met criminelen.

Martijn Hoogesteger, Digitaal Rechercheur van Tv-programma HUNTED

Je bent geraakt door Ransomware en er zit niets anders op dan praten met de cybercriminelen die je data gestolen en versleuteld hebben. Wat zeg je? Waar zeg je dat? Hoe krijg je sowieso contact met ze? In deze interactieve sessie sta je in de schoenen van het bestuur van een organisatie die deze vragen zal moeten beantwoorden. Stap voor stap nemen we besluiten om tot het juiste resultaat te komen: de organisatie die weer veilig verder kan opereren. Hoe doe je dat veilig, en kan je deze criminelen eigenlijk wel vertrouwen? Leer dit en meer bij deze sessie!

Take-aways: Wat zijn de laatste trends in Ransomware, Leer hoe cybercriminelen onderhandelen, Wat de do’s en don’t zijn mocht je moeten onderhandelen.

Renco Schoemaker

Trainer Security & CISO a.i. van TSTC

Round Table Sessie: BIO 2.0 – NIS2, Cbw, ISO 27001, BCM, OT, en ISO 27005

Renco Schoemaker, Trainer Security van TSTC & CISO a.i. Gemeente Utrecht

De wereld van informatiebeveiliging staat nooit stil. De komst van BIO 2.0, NIS2, Cbw, ISO 27001, Business Continuity Management (BCM), Operationele Technologie (OT), en ISO 27005 brengt nieuwe eisen, verantwoordelijkheden en uitdagingen met zich mee. Maar wat betekent dit concreet voor organisaties en hoe kunnen ze zich effectief voorbereiden?

Tijdens deze exclusieve Round Table sessie krijgt u de unieke kans om in een kleine, interactieve setting samen te sparren met experts en vakgenoten. Onder leiding van Renco Schoemaker, een ervaren security-trainer en CISO, verkennen we de impact van deze veranderingen op uw organisatie en gaan we in op concrete stappen die u kunt nemen om compliant te blijven.

- Wat kunt u verwachten als take-aways:

- Inzicht in de belangrijkste wijzigingen: Ontdek de kernpunten van BIO 2.0, NIS2 en andere relevante standaarden.

- Praktische handvatten: Leer hoe u zich kunt voorbereiden op de nieuwe vereisten en welke tools en frameworks uw organisatie kunnen helpen.

- Best practices delen: Uitwisselen van ervaringen en strategieën met andere CISO’s en IT-beveiligingsleiders.

- Toekomstige trends en uitdagingen: Welke ontwikkelingen kunt u in de nabije toekomst verwachten en hoe kunt u daar proactief op inspelen?

Let op, er is slechts een beperkt aantal plaatsen beschikbaar voor deze sessie. Zorg ervoor dat u zich snel aanmeldt om verzekerd te zijn van deelname!

Break-out ronde 3

Mitchell Pompe

Cloud Security Professional van Netskope Netherlands B.V

The Most Important Shift in Cybersecurity: Embracing SASE, Zero Trust, and AI Governance

Mitchell Pompe, Cloud Security Professional van Netskope Netherlands B.V

Discover the dynamic shift we have seen in Cyber Security programmes along with the introduction of new and disruptive technologies.

Join this session and learn how to prepare your organisation for the future of cybersecurity including:

- Steps to transform to a full Secure Access Service Edge (SASE) architecture

- Controls that can support a comprehensive Zero Trust approach to access control

- Governance and Security measures for the use of GenAI

Maty Siman

CTO/Co-Founder at Checkmarx

Go LLeM : AI and Appsec – History, Present and Future

Maty Siman, CTO/CO-FOUNDER VAN CHECKMARX

This presentation explores the emerging risks in human-created intelligence and the growing complexities of safeguarding modern AI technologies. As we navigate this evolving landscape, we’ll uncover insights into how these challenges mirror concerns voiced throughout history. From contemporary vulnerabilities to classical literature, we’ll trace the journey of human-created intelligence through centuries of myth, fiction, and reality. By examining these evolving narratives, from ancient cautionary tales to modern security frameworks, we aim to draw lessons that illuminate the path to a more secure and responsible future for AI.

Christo Butcher

Strategic Consultant van Fox-IT

Juicy war stories: behind the scenes of the latest incident response cases

Christo Butcher, Strategic Consultant van Fox-IT

Being the top incident response partner in the region puts us right in the middle of the latest cyberattacks. We see how threat actors work, who they target and how their techniques are evolving over time. And we drive innovation within incident response to deal with those threats in the rapidly changing business and IT landscapes.

This talk highlights on the one hand noteworthy developments in the threat landscape, including shifts in how adversaries get into victim environments, new ways they bypass MFA, evade endpoint protection, and circumvent other security controls.

On the other hand, this talk also dives into the challenges of dealing with these cyberattacks in modern environments. More systems, more virtualization, more cloud, more supply chain complexity, are all leading to changes in how effective incident response must be done. We are leading a transformation to deliver the speed, scale and diversity required to match the growing threat landscape. And without the need.

Frank Ruijgrok

Principal Consultant Aon Cyber Solutions van Aon Nederland

NIS2 is nu van kracht: is uw organisatie -cultuur- hier klaar voor?

Frank Ruijgrok, Principal Consultant Aon Cyber Solutions van Aon Nederland

Vanaf 18 oktober is de EU-directive NIS2 van kracht. Hoewel de nieuwe Nederlandse Cyberbeveiligingswet pas in de tweede helft van 2025 ingevoerd wordt, heeft de richtlijn nu al gevolgen binnen internationale supply chains. Om de cyberbeveiliging binnen Europa te versterken en kritieke infrastructuren en vitale sectoren te beschermen tegen het groeiende cyberrisico vereist de Cyberbeveiligingswet een gecoördineerde aanpak en hogere cyberbeveiligingsstandaarden binnen organisaties. Wat betekent dit voor bestuurders en hun cyberbeveiligingsbeleid?

Frank Ruijgrok, Principal Consultant bij Aon’s Cyber Solutions neemt ons mee in de volgende onderwerpen

- Benchmarks uit onze reeds uitgevoerde NIS2-trajecten; hoe goed zijn organisaties voorbereid?

- Voorbeeldcases; waar lopen organisaties bij de implementatie tegenaan? Hoe gaan zij hiermee om?

- Hoe verandert de rol van bestuurders en hun nieuwe aansprakelijkheid door de Cyberbeveiligingswet?

- Hoe brengt u de noodzakelijke cultuurverandering op gang binnen uw organisatie?

Na deelname aan onze break-outsessie ontvangt u digitaal ons artikel ‘NIS2-voorbereiding voor organisaties: bestuurders, kom in actie!’ en het bijbehorende stappenplan waardoor u tijdig actie kunt ondernemen.

LUNCHPAUZE MET 1-OP-1 GESPREKKEN OP HET NETWERKPLEIN

Lunchpauze op het netwerkplein. En voer 1-op-1 gesprekken!

Break-out ronde 4

James Bynoe

CISO/CSO

CISO Organizational Placement: What Works—and What Doesn't

James Bynoe, CISO/CSO

This presentation will address the strategic importance of placing the Chief Information Security Officer (CISO) within an organization’s hierarchy and how placement impacts cybersecurity efficacy.

Key Point:

Many organizations face significant security risks due to misplacing the CISO role, either under the wrong department or with unclear authority, which hinders proactive threat management and organizational resilience. Topic areas and potential challenges of CISO misplacement to be discussed will include:

- Conflict of Interest

- Lack of Independence

- Reactive vs. Proactive Security Posture

- Poor Communication with the Board

- Erosion of Cybersecurity Culture

- Strategic Placement for Effective Cybersecurity

- Board-Level Involvement

- Collaborative Influence Across Departments

- Resource Allocation and Empowerment

- Supporting Case Study Statics

Maarten Bevers

Lead Information Security & Risk Management van DAS Rechtsbijstand

The human factor in information security: ``Strengthen the weakest link``

Maarten Bevers, Lead Information Security & Risk Management van DAS Rechtsbijstand

Security awareness is often a tick in the box; e-learnings and a phishing campaign seem to do the trick. In this interactive break-out session we will focus on “the weakest link”, being the human within information security. 82% of all information security incidents, involve a human element. In the presentation we will focus on tips & tricks to lower that percentage in your organization and think out of the box, beyond the tick in the box.

Martijn Hoogesteger

Digitaal Rechercheur van Tv-programma HUNTED en CTO bij S-RM

Jagen op cybercriminelen anno 2025

Martijn Hoogesteger, Digitaal Rechercheur van Tv-programma HUNTED

Hoe jagen cybercriminelen op ons, en hoe jagen wij op criminelen met cyber? Martijn zal ons meenemen in de wereld van Hunted waar hij digitale middelen gebruikt om op voortvluchtige deelnemers te jagen. Aan de hand van voorbeelden uit het programma laat hij zien wat voor informatie er allemaal naar voren komt uit digitaal forensisch onderzoek. Ook offensief gebeurt er aardig wat tijdens Hunted, en de technieken die cybercriminelen gebruiken om ons te hacken worden ook ingezet om de voortvluchtigen op te sporen.

Take-aways: Privacy in de context van opsporing begrijpen. Tools & technieken van digitaal forensisch onderzoek. Technieken van cybercriminelen begrijpen.

Break-out ronde 5

Thijs van Ede

Semantics, Cybersecurity & Services (SCS) research group van Universiteit van Twente

AI-Driven Security Operations: Automating Incident Response

Thijs van Ede, Semantics, Cybersecurity & Services (SCS) research group van Universiteit Twente

In deze sessie neemt Thijs de deelnemers mee in de wereld van de artificiële intelligentie (AI) en de toepassingen hiervan binnen security operations. Na een korte crash course over de werking van AI, met name ChatGPT, kijken we hoe dit soort systemen ingezet kunnen worden om security incidenten efficiënt en op een juiste manier op te lossen. Daarbij behandelen we zowel de voordelen van automatisering als de potentiële valkuilen van deze technologie. Hierbij krijgt u een compleet beeld van de laatste ontwikkelingen binnen AI en de mogelijke toepassingen van deze systemen binnen security operations.

Na het volgen van deze sessie:

- Begrijpt u hoe AI systemen als ChatGPT werken;

- Bent u op de hoogte van de recente toepassingen van AI binnen security operations; en

- Kunt u een afweging maken tussen de voor- en nadelen van het gebruik van AI in security.

Thijs Wollerich

Security Governance Lead van Signify Netherlands B.V.

Building a Robust Governance, Risk and Compliance Framework

Thijs Wollerich, Security Governance Lead van Signify Netherlands B.V.

In deze sessie bespreken we de essentiële componenten voor het creëren van een effectief governance, risk en compliance (GRC) framework. Er wordt ingegaan op het belang van duidelijke beleidslijnen en procedures voor sterke governance, met speciale aandacht voor management rapportages. Je leert hoe risicobeheerprocessen helpen bij het concreet maken van risico’s door ze te identificeren, evalueren en mitigeren binnen de organisatie. Daarnaast delen we onze ervaring over hoe je het framework eenvoudig en effectief kunt houden, zodat het praktisch en toepasbaar blijft, met ruimte voor continue verbetering.

Peter Lahousse

Cybercrime en Darkweb trendwatcher & Human Hacker van Cybercrimeinfo

Cybercrime - een kijkje in de digitale onderwereld

Peter Lahousse, Cybercrime en Darkweb trendwatcher & Human Hacker van Cybercrimeinfo

Deze sessie start met het beantwoorden van belangrijke vragen: wat zijn de actuele trends op het gebied van cybercriminaliteit, wat is de werkelijke impact en de groeiprognose? En wat betekent dit voor de aanwezigen en hun (digitale) toekomst? Wat zijn de belangrijkste motieven voor cybercriminelen en wie zijn zij precies? Dit zal meer inzicht geven in de daadwerkelijke dreiging – ‘ken je vijand’, om het zo te zeggen. Wat maakt ‘ons’ (de aanwezigen) een doelwit? Waarom zijn cybercriminelen geïnteresseerd in ons? Gaat het alleen om geld of is er meer?

Na de introductie wordt er dieper ingegaan op de dagelijkse praktijk. ‘Om jezelf te verdedigen, moet je eerst weten hoe ze zullen aanvallen’. Hier worden enkele van de belangrijkste ‘modus operandi’ behandeld, zoals de huidige ransomware-epidemie. Ook wordt kort ingaan op het onderwerp Dark Web. Hiervoor zal een recent/echt voorbeeld (casus) worden gebruikt. We verplaatsen ons in de schoenen van een cybercrimineel door de zogenaamde ‘Cyber Kill Chain’ te volgen die criminelen gebruiken om digitaal een doelwit te bereiken.

Specifieke of technische kennis is niet vereist om deze presentatie bij te wonen en te begrijpen. Een van de belangrijkste conclusies van deze presentatie is dat ‘cybersecurity’ iets is wat we alleen samen kunnen creëren. Daarom moeten we de verantwoordelijkheid binnen onze organisaties delen en hebben we een gedeeld bewustzijn nodig. ‘Je organisatie is slechts zo sterk als de zwakste schakel’.

MIDDAGPAUZE MET 1-OP 1-GESPREKKEN OP HET NETWERKPLEIN

Middagpauze en de laatste 1-op-1 gesprekken vinden plaats.

Keynotes

Dr. Martijn Dekker

Global CISO van ABN AMRO Bank N.V.

Cybersecurity in een wereld van onbegrensde rekenkracht en complexiteit

Dr. Martijn Dekker, Global CISO van ABN AMRO Bank N.V.

Onze samenleving digitaliseert steeds sneller en technologische innovaties zoals generatieve AI en quantum technologie ontwikkelen zich snel. Beveiliging van informatie wordt door toenemende complexiteit van het IT-landschap steeds moeilijker, terwijl het breken van vertrouwde maatregelen zoals cryptografie steeds makkelijker wordt. Hoe kunnen we cybersecurity handhaven in deze snel veranderende wereld? In zijn keynote zal dr. Martijn Dekker zijn visie delen over een strategische agenda waarmee die nieuwste technologieën kunnen gaan leiden tot een digitale wereld die fundamenteel veiliger kan zijn.

Bas Dunnebier

Hoofd van de unit Weerbaarheid van de AIVD

Cyberdreigingen en cyberweerbaarheid volgens de AIVD

Bas Dunnebier, Hoofd van de unit Weerbaarheid van de AIVD

In deze sessie vertelt Bas Dunnebier, Hoofd Unit Weerbaarheid bij de Algemene Inlichtingen- en Veiligheidsdienst (AIVD) over het huidige dreigingslandschap op het gebied van cyber. Waar moet je als CISO rekening mee houden en hoe zorg je dat je de rest van de organisatie cybersecurity ook serieus neemt? En hoe zit het eigenlijk met de cyberweerbaarheid? Wat als een statelijke actor het heeft gemunt op jouw bedrijf, wat doe je dan?

Martijn Hoogesteger

Digitaal Rechercheur van Tv-programma HUNTED en CTO bij S-RM

Afsluiting door de dagvoorzitter

Netwerkborrel

Afsluitende netwerkborrel. Praat bij met deelnemers, partners en sprekers onder het genot van een hapje en een drankje.

Tevens uitreiking en signeren van het nieuwe boek van Ardie Kleijn:

ABOUT SHEEP WOLVES AND GEESE

A practical guide to leadership for security professionals

This book, based on my ideas that I developed through my experiences of the last twenty years, leads you into how to be a leader that creates empowerment in an organisation.

The book explores what it means to be a leader, what values do you uphold, what ethical principles do you entail and how do you match those to the organization and your team. It takes as a starting point the principle of trust. Trusting people to do the right things, to act if empowered, and thus becoming the strongest link in an organisation. People are more than an asset; they are the body and soul of any organisation. In the book ‘How to Create a Risk-Aware Culture and Empowerment’ Ardie Kleijn/Annemiek Wauters we just touched the tip of the iceberg on the thoughts about empowerment and awareness. The ideas presented here are not just theory, they have been partly or as a whole implemented within various organisations. Awareness and empowerment are closely linked and are essential to achieve risk-based management and business continuity.

The ideas presented in this book focuses on how to achieve your business goals and a resilient organization via trusting and empowering the experts, workforce, and management alike.

Ardie Kleijn

Wie spreken er?

Benieuwd wie er een bijdrage leveren aan het congres en welke ervaring ze meebrengen? Bekijk snel het complete sprekersoverzicht!